ПО:Wireshark/Рецепты/Wireshark неверно выбрал дешифратор протокола: различия между версиями

Myagkij (обсуждение | вклад) |

Myagkij (обсуждение | вклад) Нет описания правки |

||

| (не показано 17 промежуточных версий этого же участника) | |||

| Строка 13: | Строка 13: | ||

Для этого: | Для этого: | ||

* Щелкните правой кнопкой мыши на избранном пакете и в контекстном меню выберете ''Decode as... (Декодировать как...)''. | * Щелкните правой кнопкой мыши на избранном пакете и в контекстном меню выберете '''Decode as... (Декодировать как...)'''. | ||

* В появившемся окне для нужного протокола и порта измените значение в столбце ''' | * В появившемся окне для нужного протокола и порта измените значение в столбце '''Current(Текущий)''' на нужный протокол. | ||

* Щелкните на кнопке {{клавиша|ОК}}, чтобы увидеть изменения. | * Щелкните на кнопке {{клавиша|ОК}}, чтобы увидеть изменения. | ||

==Пример== | |||

Рассмотрим пример обмен данными между двумя компьютерами по сетевому протоколы [[SSL]], который применяется для зашифрованного обмена данными между конечными системами. | |||

При обычных условиях просмотр зашифрован ого трафика не даст полезных данных, но в данном примере, если вы посмотрите на картинку, то увидите сетевой трафик представленный простым текстом. | |||

[[File:wireshark_wrong_protocol_3.PNG|1600px|center]] | |||

Если изучить несколько пакетов, то можно обнаружить упоминание программы [[FileZilla]], которая применяется для работы с [[FTP-сервер]]ом. | |||

[[File:wireshark_wrong_protocol_2.PNG|1600px|center]] | |||

А где-то даже запрос-ответ имени пользователя и пароля. | |||

[[File:wireshark_wrong_protocol_1.PNG|1600px|center]] | |||

Изучив несколько пакетов можно придти к выводу, что это скорее трафик [[FTP]],а не [[SSL]], потому что иначе мы бы не смогли прочитать данные, имена пользователей и пароли. [[Wireshark]] интерпретировал этот трафик как [[SSL]], потому что в нем используется стандартный [[порт 443]], который используется в [[HTTPS]]. | |||

Устраним проблему, применим ''принудительную расшифровку'' в [[Wireshark]]: | |||

* Кликаем правой кнопкой на пакете SSL и выбираем команду '''Decode as...(Декодировать как...)''': | |||

[[File:wireshark_wrong_protocol_4.PNG|1600px|center]] | |||

* Укажите, чтобы [[Wireshark]] расшифровывал весь трафик [[TCP]], проходящий через [[порт 443]], как [[FTP]], выбрав в столбце '''Current(Текущий)''' вариант [[FTP]]: | |||

[[File:wireshark_wrong_protocol_5.PNG|center]] | |||

* После этого щелкните по кнопке {{клавиша|ОК}}, чтобы увидеть изменения: | |||

[[File:wireshark_wrong_protocol_6.PNG|1600px|center]] | |||

Данные теперь декодированы как [[FTP]], что позволит легко их анализировать в панели '''Packet List'''. | |||

=См.также= | =См.также= | ||

| Строка 24: | Строка 57: | ||

<references /> | <references /> | ||

{{Навигационная таблица/Wireshark}} | |||

{{ | {{Навигационная таблица/Телепорт}} | ||

}} | |||

Текущая версия от 11:39, 18 февраля 2023

Wireshark неверно выбрал дешифратор протокола

Проблема

В Wireshark применяются различные дешифраторы для обнаружения отдельных протоков и отображения сетевой информации. Но он не всегда делает правильный выбор дешифратора(нестандартная конфигурация в сетевом протоколе, нестандартны порт из соображений безопасности и т.д.).

Решение

В Wireshark для решения этой проблемы можно переопределить применяемый дешифратор.

Для этого:

- Щелкните правой кнопкой мыши на избранном пакете и в контекстном меню выберете Decode as... (Декодировать как...).

- В появившемся окне для нужного протокола и порта измените значение в столбце Current(Текущий) на нужный протокол.

- Щелкните на кнопке ОК , чтобы увидеть изменения.

Пример

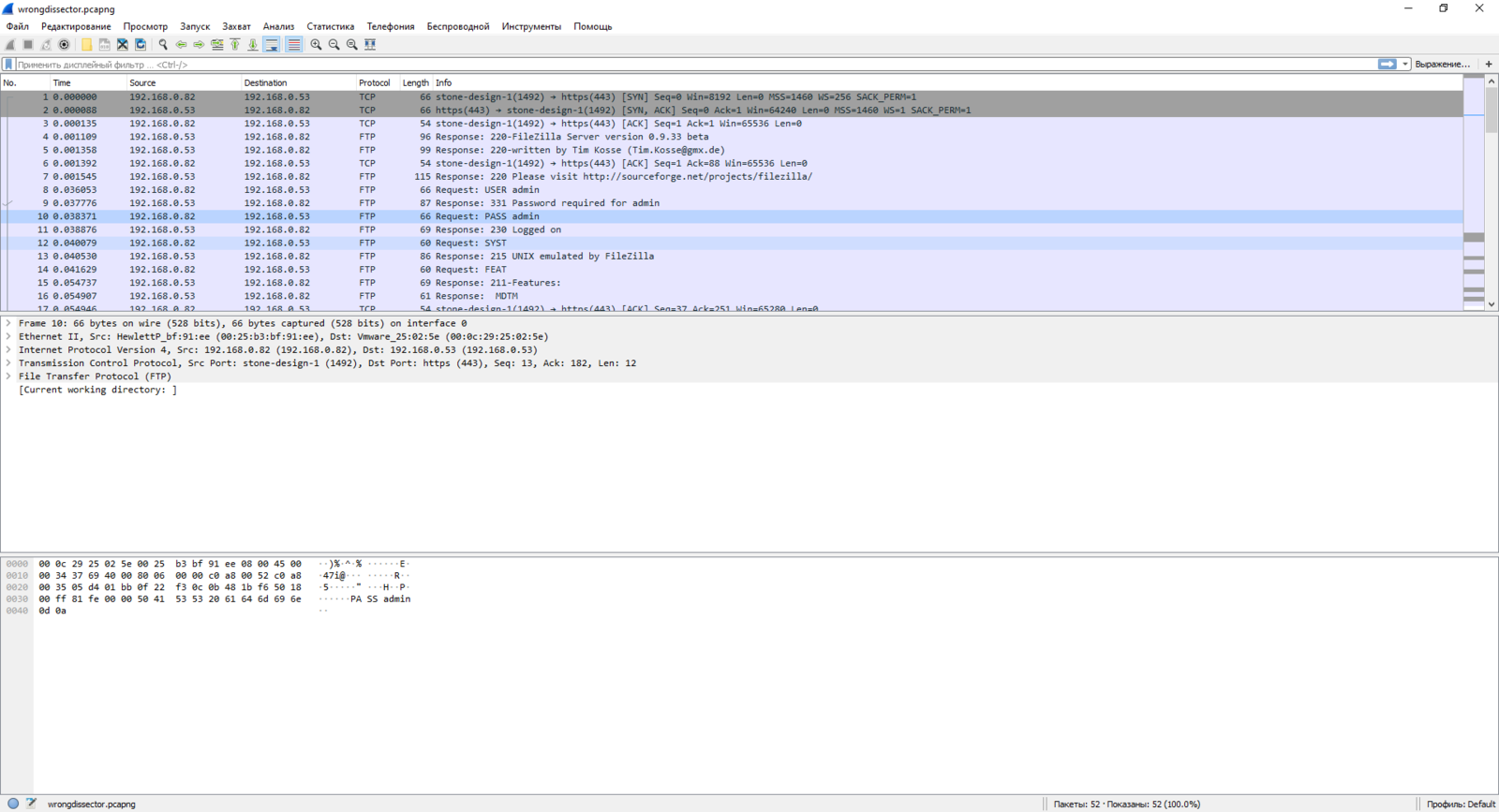

Рассмотрим пример обмен данными между двумя компьютерами по сетевому протоколы SSL, который применяется для зашифрованного обмена данными между конечными системами.

При обычных условиях просмотр зашифрован ого трафика не даст полезных данных, но в данном примере, если вы посмотрите на картинку, то увидите сетевой трафик представленный простым текстом.

Если изучить несколько пакетов, то можно обнаружить упоминание программы FileZilla, которая применяется для работы с FTP-сервером.

А где-то даже запрос-ответ имени пользователя и пароля.

Изучив несколько пакетов можно придти к выводу, что это скорее трафик FTP,а не SSL, потому что иначе мы бы не смогли прочитать данные, имена пользователей и пароли. Wireshark интерпретировал этот трафик как SSL, потому что в нем используется стандартный порт 443, который используется в HTTPS.

Устраним проблему, применим принудительную расшифровку в Wireshark:

- Кликаем правой кнопкой на пакете SSL и выбираем команду Decode as...(Декодировать как...):

- Укажите, чтобы Wireshark расшифровывал весь трафик TCP, проходящий через порт 443, как FTP, выбрав в столбце Current(Текущий) вариант FTP:

- После этого щелкните по кнопке ОК , чтобы увидеть изменения:

Данные теперь декодированы как FTP, что позволит легко их анализировать в панели Packet List.

См.также

Внешние ссылки